OWASP Juice shop Difficulty 2

2020. 4. 24. 18:39ㆍ2020/Web Pentesting

쇼핑 리스트를 확인할 때 페이지의 저장소 bid값이 저장된다.

해당 값을 변경하고 페이지를 요청하면 다른 사용자의 리스트를 확인할 수 있다.

서버에 피드백을 남기는 과정에서 파일을 업로드하는데 이 때, xml파일을 업로드할 수 있는 취약점이 존재하고 있다.

HTML소스코드를 톻해서 확인할 수 있다.

악성 XXE 소스코드는 다음과 같이 작성할 수 있다.

xxe payloads github을 구글링해서 수많은 페이로드를 확인할 수 있다.

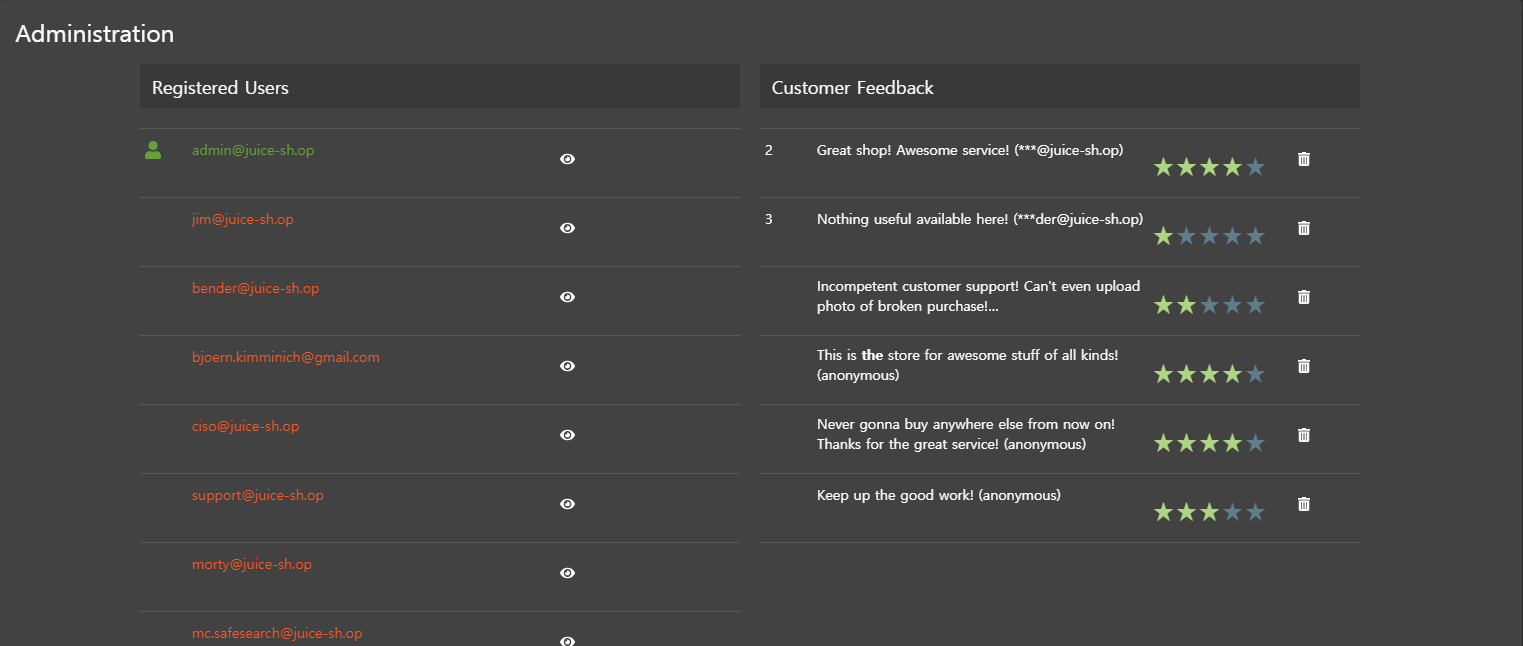

로그인 과정에서 SQL injection을 통해 관리자 계정을 획득할 수 있다.

관리자 페이지에서 별5개짜리 피드백을 제거한다.

관리자 계정을 알고 있을 때 burp suite을 활용하여 브루트 포스 공격을 실행하여 패스워드를 알아내자

공격 과정은 다음과 같다.

1. 로그인 페이지를 서버에 요청하고 해당 패킷을 잡고 Intruder로 전송한다.

2. 브루트포스할 변수를 지정한다. ( add $ )

3. 사전 파일을 활용해서 브루트 포스를 진행할 수 있다.

4. 결과

'2020 > Web Pentesting' 카테고리의 다른 글

| Curl 사용법 (0) | 2020.05.01 |

|---|---|

| OWASP Juice shop Difficulty 3 (0) | 2020.04.28 |

| OWASP Juice shop Difficulty 1 (0) | 2020.04.24 |