Santoku: Reversing an Application

2020. 1. 31. 23:28ㆍ2020/Android App Hacking

1. Decompile an app

2. Inspecting the source code (Java code, Smali code)

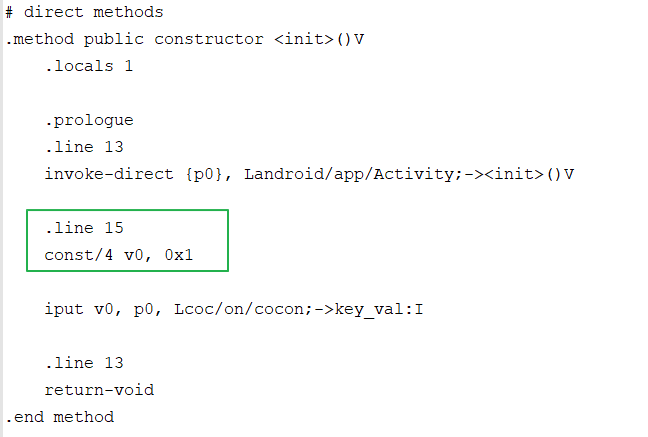

key_val변수의 값이 0이기 때문에 다음과 같은 화면을 보여진다. key_val값을 선언하는 코드를 조작하자.

3. Manipulate the code

cocon>smali.coc>on>cocon.smali

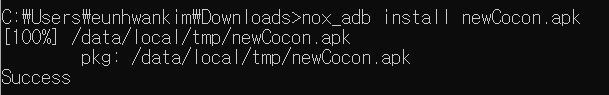

4. Repackaging and Signing the app and Install it.

이전 포스팅에 keystore 생성과 앱에 등록하는방법 있습니다.

$ jarsigner -verbose -sigalg MD5withRSA -digalg SHA1 -keystore my_release_key.keystore [AppName] alias_name

5. Run the app

'2020 > Android App Hacking' 카테고리의 다른 글

| Santoku: Bypass SSL Pinning using Frida (1) | 2020.02.01 |

|---|---|

| Smali Code (0) | 2020.02.01 |

| Santoku: Static Analysis Log 확인 (0) | 2020.01.31 |

| Santoku: 안드로이드 앱 소스코드 변환 Dex->Jar (dex2jar, jd-gui) (0) | 2020.01.31 |

| Santoku: Signing an Application using keytool and jarsigner (0) | 2020.01.31 |